Cyfrowe gry wojenne USA i Chin

17 kwietnia 2012, 17:54Guardian twierdzi, że w ubiegłym roku USA i Chiny dwukrotnie w tajemnicy przeprowadziły gry wojenne w cyberprzestrzeni. Kolejne są planowane na maj bieżącego roku.

Komórki macierzyste z sieci większej mogą leczyć nerki

21 marca 2014, 09:25U szczurów połączenie sieci większej z nerką w przypadku przewlekłej niewydolności nerek (PNN) może spowolnić, a nawet odwrócić skutki choroby.

Facebook ujawni szczegóły serwera Big Sur

11 grudnia 2015, 07:03Facebook udostępni na opensource'owej licencji dane swojego serwera stworzonego na potrzeby machine learning. Maszyna Big Sur korzysta z ośmiu akceleratorów graficznych Nvidia Tesla M40 i jest pierwszym systemem używającym wyłącznie tego typu układów do stworzenia sieci neuronowych

Ryż czy pszenica? Jak tradycje rolnicze wpłynęły na zachowanie współczesnych Chińczyków

27 kwietnia 2018, 06:23Analiza wzorców zachowań mieszkańców Chin ujawniła, że osoby związane z południową kulturą uprawy ryżu, nawet jeśli od dawna mieszkają w miastach, są bardziej zależne od siebie nawzajem i mniej kontrolują swoje otoczenie niż osoby pochodzące z północnej kultury uprawy pszenicy.

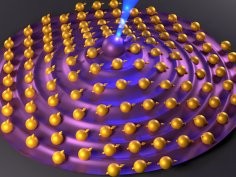

Jak znaleźć „kwantową igłę” w stogu spinów? Ważny krok ku kwantowemu internetowi

3 marca 2021, 09:41Badacze z Cavendish Laboratory na Uniwersytecie Cambridge opracowali metodę wykrywania pojedynczego kubitu (bitu kwantowego) w gęstej chmurze 100 000 kubitów utworzonych ze spinów kwantowych kropek. Uczeni najpierw wprowadzili informację kwantową w chmurę, a następnie wykorzystali pojedynczy elektron do kontroli zachowania chmury, co ułatwiło odnalezienie wprowadzonego wcześniej kubitu.

Blogosfera: wulgarna i niebezpieczna

30 kwietnia 2007, 09:42Firma ScanSafe uważa, że 80% blogów zawiera "obraźliwe” lub "niechciane” treści. Z miesięcznego "Global Threat Report” za marzec 2007 wynika, że w czterech na pięciu blogach można spotkać treści nie nadające się dla młodych internautów – od wulgaryzmów po pornografię.

Google wyszuka obrazki?

29 kwietnia 2008, 11:16Pracujący dla Google'a badacze twierdzą, że opracowali precyzyjną technologię wyszukiwania grafik. Pod koniec ubiegłego tygodnia na International World Wide Web Conference w Pekinie przedstawiciele Google'a zaprezentowali dokument opisujący VisualRank - technologię rozpoznawania obrazów oraz nadawania im wagi.

Atak na aktualizacje

4 sierpnia 2009, 10:17Specjaliści z izraelskiej firmy Radware przygotowali narzędzie, które umożliwia podsunięcie użytkownikowi fałszywych aktualizacji ponad 100 popularnych programów. Narzędzie o nazwie Ippon zostało z powodzeniem przetestowane np. na komunikatorze Skype.

Pojedynczy neuron odróżnia sekwencje

13 sierpnia 2010, 10:40Pojedyncze neurony, a nawet dendryty, czyli wypustki przewodzące impulsy z obwodu do wnętrza komórki nerwowej, świetnie sobie radzą z rozpoznawaniem różnych sekwencji czasowych w docierających do mózgu informacjach. Zadaje to kłam rozpowszechnionym wcześniej twierdzeniom, że do tego typu przetwarzania konieczne są rozbudowane sieci neuronalne.

Nie można uniknąć śledzenia?

2 sierpnia 2011, 12:33Techniki śledzenia internautów są już tak zaawansowane, że próba uniknięcia bycia śledzonym jest prawdopodobnie skazana na porażkę. Nawet jeśli nie przyjmujemy cookies lub korzystamy z sieci w trybie prywatnym.